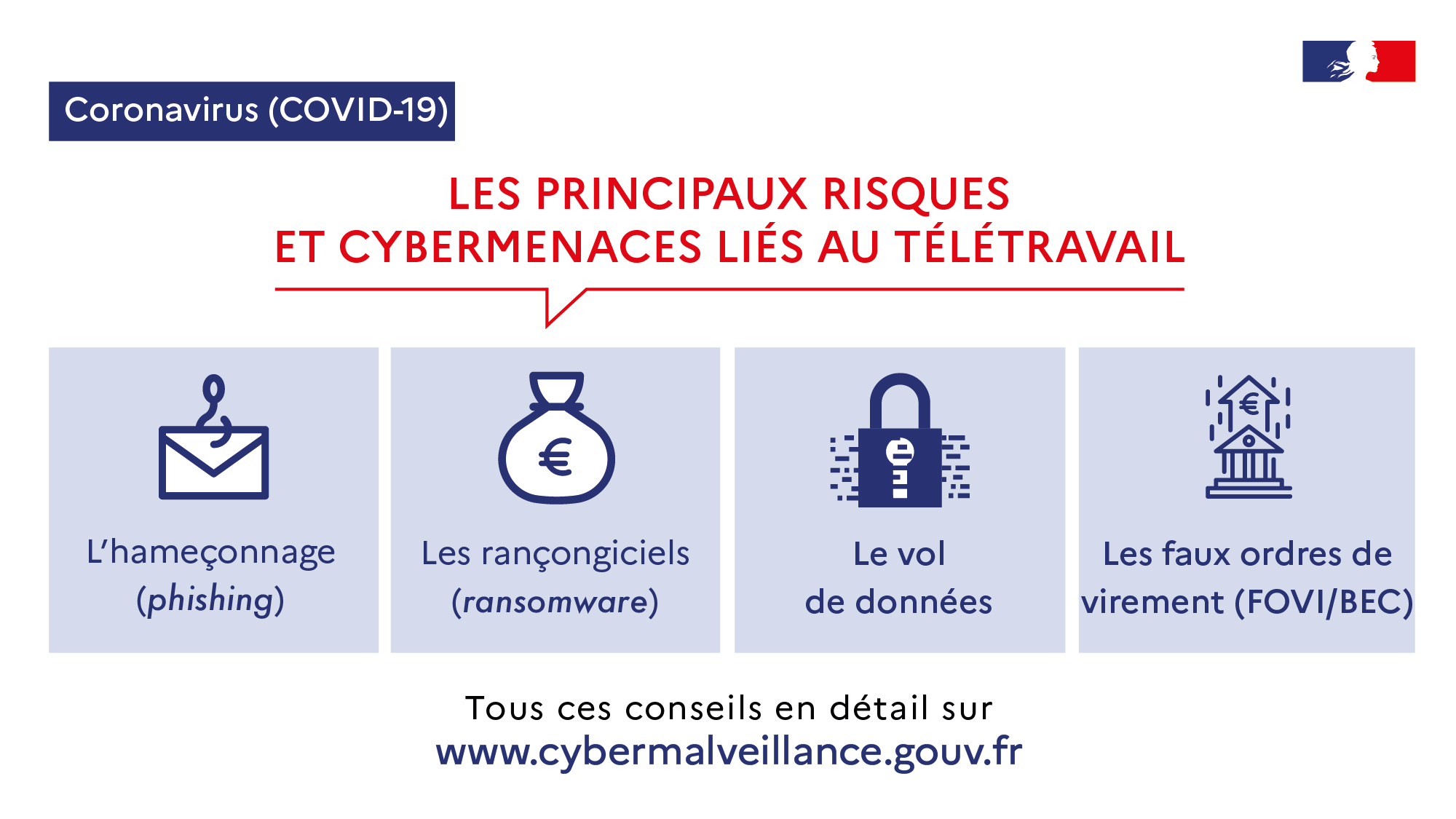

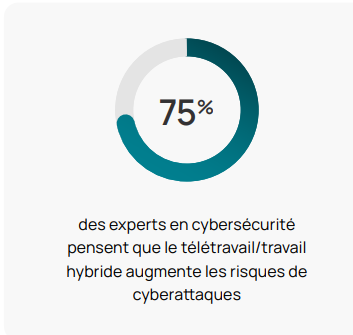

La transition vers le télétravail a ouvert de nouvelles perspectives, mais également des défis en matière de cybersécurité. Les entreprises doivent faire face à des menaces croissantes, rendant la protection des données plus cruciale que jamais. Cela inclut la sécurisation des accès, la protection des équipements, le renforcement des mesures d’authentification, la surveillance des activités, ainsi que la sensibilisation des collaborateurs. Cet aperçu détaillé explore ces cinq mesures essentielles à adopter pour garantir un environnement de travail sécurisé à distance.

La sécurisation des accès à distance : une priorité absolue

À l’ère du télétravail, la sécurisation des accès à distance représente une ligne de défense fondamentale contre les cyberattaques. Avec l’ouverture de l’infrastructure de votre entreprise vers l’extérieur, il est crucial de s’assurer que seules les personnes autorisées peuvent y accéder. Cela représente une change significatif par rapport aux méthodes traditionnelles de travail en bureau, où l’accès physique offrait un certain niveau de sécurité.

Utilisation des pare-feu et VPN

Installer un pare-feu configuré de manière optimale permet de restreindre les connexions aux utilisateurs identifiés, bloquant toutes les autres sources. Les VPN, ou réseaux privés virtuels, sont essentiels, car ils assurent le chiffrement des données échangées et verrouillent l’accès aux équipements non autorisés. En intégrant également une double authentification, la sécurité encore plus robuste est offerte, garantissant que même si les mots de passe sont compromis, un second facteur d’identification protège toujours les ressources critiques de l’entreprise.

Contrôle des accès de télémaintenance

Les connexions à distance que l’on accorde généralement aux fournisseurs ou techniciens externes représentent des cibles de choix pour les cybercriminels. Un contrôle strict est donc nécessaire. Cela inclut des accès limités dans le temps, une authentification forte pour valider l’identité de l’utilisateur, ainsi que la journalisation des accès pour assurer une visibilité complète sur qui accède aux ressources à tout moment. Des entreprises telles qu’Atos, Orange CyberDefense et Thales proposent des solutions robustes pour répondre à ces besoins critiques.

Protéger les équipements et les données

Les postes de travail à distance constituent des points d’entrée majeurs pour les cybermenaces. Que ce soit un ordinateur personnel ou un équipement fourni par l’entreprise, la sûreté est primordiale. L’idéal serait que l’organisation fournisse des appareils sécurisés, mais dans le cas contraire, des règles précises sur l’utilisation des équipements personnels doivent être mises en place.

Mise à jour régulière des logiciels

Il est impératif de maintenir tous les logiciels à jour pour croiser le fer avec les vulnérabilités connues. Les cybercriminels exploitent souvent des failles non corrigées, ce qui en fait un passage facile vers une attaque. L’utilisation d’une solution antivirus de pointe, comme celles proposées par Kaspersky ou McAfee, peut également contribuer à protéger efficacement les appareils contre une variété de menaces, des virus aux tentatives de phishing.

Importance des sauvegardes

Un fichier endommagé, crypté ou supprimé peut avoir des répercussions majeures pour l’entreprise. Il est crucial de mettre en place un système de sauvegarde régulier et testé. Généralement, ces sauvegardes doivent être diversifiées, intégrant des options locales, sur le cloud, et au sein de services externes. Qu’il s’agisse d’un incident de ransomware ou d’une simple erreur de manipulation, des sauvegardes fiables permettront de minimiser les pertes.

Renforcer l’authentification et le contrôle des identités

La gestion des identités joue un rôle central dans la cybersécurité. Un mot de passe faible ou utilisé encore et encore accroît le risque de compromission. Pour chaque accès, il est impératif d’élaborer des mots de passe uniques, complexes et confidentiels, tout en se tournant vers des solutions plus avancées.

Mise en œuvre de la double authentification

Activer la double authentification est un excellent moyen de renforcer la sécurité. Même si un mot de passe est intercepté, un deuxième facteur d’identification reste nécessaire pour pénétrer dans le système. Cela ajoute une couche de protection indispensable pour éviter tout accès non autorisé.

Gestionnaire de mots de passe

Pour une utilisation fluide et sécurisée des mots de passe, un gestionnaire de mots de passe est fortement recommandé. Cet outil facilite le stockage sécurisé de mots de passe variés sans nécessiter de mémorisation de la part des utilisateurs. Cettefonctionnalité permet à chaque service utilisé d’être fortifié par un mot de passe distinct, limitant les risques liés à l’utilisation de mots de passe réutilisés.

Surveillance des activités pour une détection précoce des incidents

Une vigilance continue est essentielle pour se protéger contre des attaques potentielles. Mettre en place des systèmes de journalisation pour retracer les accès et les opérations sur les équipements critiques est une pratique recommandée. Ces enregistrements sont indispensables pour analyser le déploiement d’incidents, déceler les anomalies et agir de manière proactive en cas de comportement suspect.

Journalisation et supervision en temps réel

Conserver des journaux d’accès pendant une durée significative fait partie d’une bonne stratégie de sécurité. Ils doivent enregistrer toutes les activités potentiellement anormales, comme des connexions effectuées à des heures inhabituelles ou depuis des adresses IP inattendues. Des entreprises telles que Check Point et Stormshield offrent des solutions pour le monitoring efficace des systèmes et le signalement d’activités illégitimes.

Formation des employés à la sécurité numérique

La sécurité ne dépend pas uniquement des systèmes d’information ; elle repose également sur la culture numérique des utilisateurs. Créer un environnement de travail sécurisé implique d’informer et de former régulièrement les collaborateurs. Ces sessions doivent couvrir les menaces actuelles, les meilleures pratiques en matière de mots de passe, ainsi qu’une compréhension des enjeux liés à la cybersécurité. Des plateformes comme Cybermalveillance.gouv peuvent fournir des ressources utiles afin de sensibiliser et de former efficacement les employés.

Actions complémentaires et bonnes pratiques en matière de cybersécurité

En complément des mesures évoquées, la mise en place d’un environnement de télétravail sécurisé doit s’étendre à d’autres bonnes pratiques. La communication fédérative autour de la cybersécurité et sa promotion au sein de l’entreprise font partie de l’engagement nécessaire pour contrer les cybermenaces.

L’importance d’une culture d’entreprise centrée sur la cybersécurité

La promotion d’une culture centrée sur la cybersécurité, où chaque membre de l’équipe est conscient de son rôle et de ses responsabilités, est essentielle. Des rappels réguliers sur les principaux risques courants, comme les attaques par hameçonnage ou l’importance de mises à jour, doivent être intégrés à la culture de l’entreprise, soutenus par des canaux de communication engageants.

Juguler les conséquences des cyberattaques

Les conséquences d’une cyberattaque peuvent être qui affectent l’image et la réputation d’une entreprise. En cas de violation de données, il est essentiel d’avoir un plan de réponse qui fixe des protocoles de communication avec les clients, partenaires, et le grand public. Un certain nombre de ressources, notamment celles fournies par Cybermalveillance.gouv, peuvent faciliter ces démarches et renforcer la résilience des entreprises face aux cybermenaces.

Liste des mesures supplémentaires à adopter

- Utilisation d’outils de sécurité intégrés pour les applications utilisées au quotidien

- Formation régulière des employés aux nouvelles pratiques de sécurité

- Audit régulier des systèmes et infrastructures de sécurité

- Collaboration avec des cabinets spécialisés dans la cybersécurité pour des conseils extérieurs

- Participation à des forums et conférences sur la cybersécurité pour rester informé des dernières tendances

Tableau récapitulatif des bonnes pratiques en matière de cybersécurité

| Mesures | Actions claires | Outils recommandés |

|---|---|---|

| Sécurisation des accès | Utilisation de VPN, double authentification | Atos, Cisco |

| Protection des équipements | Mise à jour régulière, sauvegardes | Kaspersky, McAfee |

| Renforcement de l’authentification | Gestion multifacteur des identités | Thales, Check Point |

| Surveillance | Journalisation des accès | Stormshield |

| Sensibilisation | Formations régulières, communications internes | Cybermalveillance.gouv |